密码学学习笔记 之 RC4与SM4

Rc4

在今年寒假hgame week2的密码学中有一道notRC4的题目,说是notRC4,其实整个加密流程还是RC4,所以借此机会学习一下RC4加密。

Rc4简介

在密码学中,RC4(来自Rivest Cipher 4的缩写)是一种流加密算法,由于加解密使用相同的密钥,因此也属于对称加密算法。但是由于RC4算法存在弱点,2015年2月所发布的 RFC 7465 规定禁止在TLS中使用RC4加密算法。

RC4由伪随机数生成器和异或运算组成。RC4的密钥长度可变,范围是[1,255]。RC4一个字节一个字节地加解密。给定一个密钥,伪随机数生成器接受密钥并产生一个S盒。S盒用来加密数据,而且在加密过程中S盒会变化。

由于异或运算的对合性,RC4加密解密使用同一套算法。

2015年,比利時魯汶大學的研究人員Mathy Vanhoef及Frank Piessens,公布了針對RC4加密算法的新型攻擊程式,可在75小時內取得cookie的內容。

RC4加密流程

初始化算法(KSA)

首先生成一个key,内容随便定义

然后将key拓展成256位,用key本身来填充,

举个栗子:如果选择key=‘vanish’,拓展后的key即为‘vanishvanishvanish……vani’ (长度为256)

然后生成一个S盒,S盒有256个元素,分别是0,1,2,……,255

接着利用key初始化(打乱)S盒,

初始化的伪代码:

1 | j = 0 |

可以看到,由于未初始化的S盒都是确定的,所以j可以看作只受key的值的影响,并且j的值具有“遗传性”,就是会影响后面的j的值,所以,就算只是改动key的某一个值,经过256次变化后的S盒也会由很大不同。

整个初始化抽象一点过程就是,S盒的每一个元素都会和自身的某一个元素进行交换,而和谁交换则由key来决定

伪随机子密码生成算法(PRGA)、加密阶段

伪代码:

1 | i = 0 |

可以看到,伪随机的子密码的生成只受初始化后的S盒的影响,要加密的明文并不会影响密钥。

从这里便可以看出RC4是一个对称加密,只要拥有初始化后的S盒。那么密钥便是固定的。明文流和密钥流异或得到密文流,密文流和密钥流异或便得到明文流。

python代码实现:

1 | #创建S盒 |

实例:hgame-week2 notRC4

题目:

1 | #!/usr/bin/env python3 |

程序对函数名做了一些混淆,恢复之后不难看出其实就是RC4的加密流程

利用前面提到的75小时破解RC4的攻击方法破解明文显然不会是题目的本意,毕竟那方法解密的时间是以小时为单位的。

可以发现,本题不仅给出了密文,还给出了加密完成之后S盒的内容,突破点无疑是这里了。

解密

我们看到RC4最后的加密算法部分

1 | for i in range(len(message)) |

首先我们可以确定的是,RC4既然是按字节加密。那么明文和密文的长度便是一致的,所以我们便可以确定加密部分经过了几次循环。

其次,与常规解密不同的是,我们显然知道flag的最后一位字符是’}’,由于异或运算的对合性,我们异或密文和明文的最后一位,便可以得到密钥的最后一位,(其实就算最后一位字符不确定,也是可以暴力遍历一百多种可能,找到其中有意义的即可)

知道密钥的最后一位,即s[t],我们再根据最后给出的S盒就能确定t的值,

我们还知道i的值就代表着循环的次数,所以i的值也是确定的。

t = (s[i] + s[j])%256:S盒确定,i确定,t确定,因此j也是可以推出来。

推出j后,我们就可以进行swap(s[i],[j]),将S盒变回去。

j = (j + s[i])%256:j推出来后,s[i]是确定的,我们就能确定上一轮的j的值

确定了上一轮的j的值,i的值也是确定的,t = (s[i] + s[j])%256,这样就能确定t的值,从而确定s[t],即密钥的值,有了密钥就能解密密文,推出明文了。

然后再利用s[i],不断的推出前面的j,就能不断的倒推出明文了。最后将明文逆序一下,就是flag了。

exp

1 | enc=b'\x14\xe3s,\xcbq\xa8\xd1\x86\x12\xba\x9f\x88\xa9J}\xf5\xd8BF\x93x\x94\x8a\xdc\xdb\xa0\xb9O0SeJ^\xc7\xce\xcf\xe3\x1c\x10s\xe2\xb6\xceA\xfd\xd6\x87\x95W' |

SM4

前面按位加密的RC4由于算法弱点已经被停用了,而作为我国的分组密码标准 SM4在算法上目前还没有被破解。(但仍旧面临差分功耗攻击的威胁)

SM4简介

SM4是一种分组密码算法,分组长度为128bit,密钥长度也为128bit。加解密算法结构相同,轮密钥的使用次序则相反。加密算法和解密算法以及密钥拓展算法均采用了32轮的非线性迭代结构

SM4加密流程

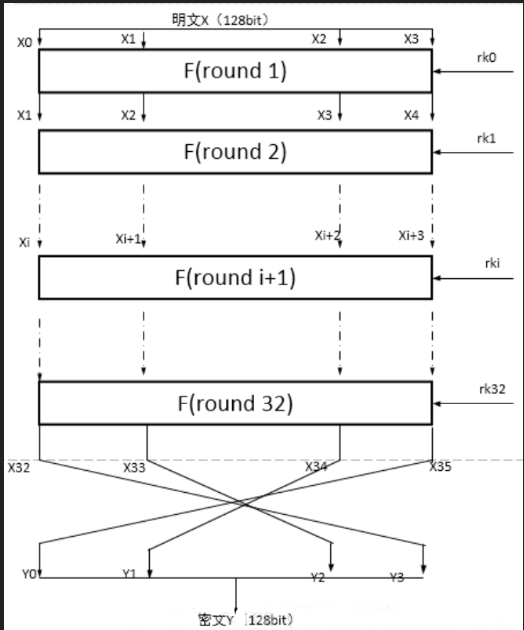

其中明文被分成四组,每一组32bit即4字节。然后加上轮密钥进行一次轮函数F运算,

$X_{i+4}=F(X_i,X_{i+1},X_{i+2},X_{i+3},rK_i)=X_i ⊕ T( X_{i+1}⊕X_{i+2}⊕X_{i+3}⊕rK_i)$

轮函数F:

其中T函数:

T(x)=L(τ(x))

其中τ是非线性变换:

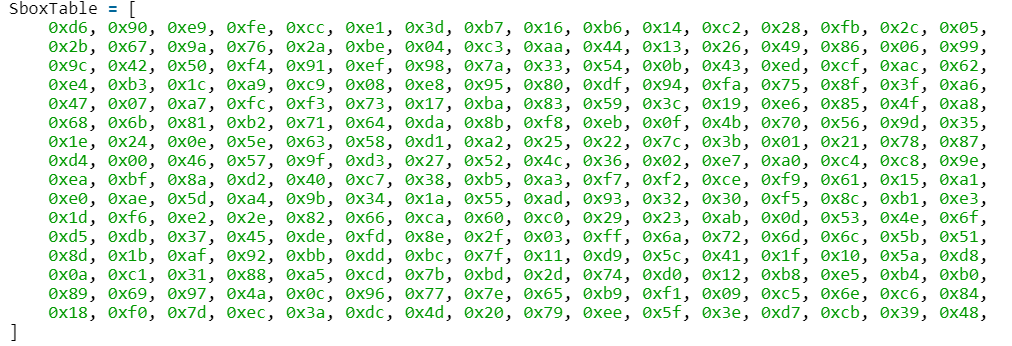

τ由四个并行的S盒构成。

设输入为A,输出为 B(4字节)

$B =(b_0,b_1,b_2,b_3)= τ(A)=(Sbox(a_0),Sbox(a_0),Sbox(a_0),Sbox(a_0))$

其中L函数:

输入为非线性变换的输出,设输出为C

$C = L(B) = B ⊕(B<<<2) ⊕(B<<<10) ⊕(B<<<18) ⊕(B<<<24) $(需要说明的是这里进行的是循环位移操作)

密钥拓展:

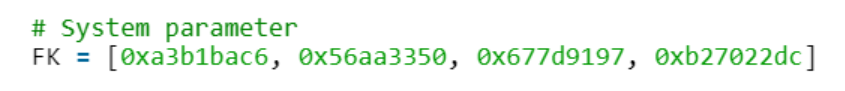

系统参数FK

设系统参数$FK = (FK_0,FK_1,FK_2,FK_3)$

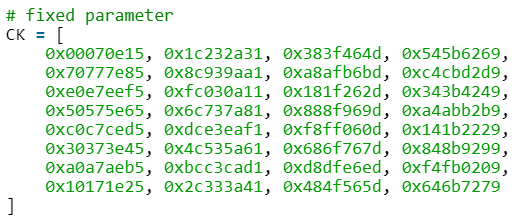

固定参数CK

设固定参数$CK = (CK_0,CK_1,CK_2,CK_3)$

加密密钥MK

设加密密钥$MK=(MK_0,MK_1,MK_2,MK_3)$(内容随便定义)($MK_i$为四字节,所以密钥为128bit)

轮密钥rKi

首先$(K_0,K_1,K_2,K_3)= (MK_0⊕FK_0, MK_1⊕, FK_1, MK_2⊕FK_2, MK_3⊕FK_3)$

然后生成轮密钥$rK_i=K_{i+4}=K_i⊕T’(K_{i+1}⊕K_{i+2}⊕K_{i+3}⊕CK_i) (i=0,1,2,,,31)$

其中T’与上文提到的T函数几乎一致,只是将其中的L函数改为:

$L`(B) = B ⊕(B<<<13)⊕(B<<<23) $

可以看出加密是一组128bit,16字节,但一轮只加密4字节,一共进行32轮加密,最后将结果逆序得到密文。

SM4解密流程

由于异或运算的对合性:

因为$X_{i+4}=F(X_i,X_{i+1},X_{i+2},X_{i+3~}rK_i)=X_i ⊕ T( X_{i+1}⊕X_{i+2}⊕X_{i+3}⊕rK_i)$

所以$X_i=F(X_{i+4},X_{i+1},X_{i+2},X_{i+3},rK_i)=X_{i+4} ⊕ T(X_{i+1}⊕X_{i+2}⊕X_{i+3}⊕rK_i)$

所以解密流程仅是是加密流程的逆序:

先将密文逆序,然后轮密钥也要倒着用$rK_31,rK_30,,,,rK_0$

只不过加密时,轮密钥的生成和密文的加密可以同步进行,而解密时就要一次性先生成好所有的轮密钥,然后倒着用。

差分功耗分析攻击(DPA)

现在的分组密码,包括SM4,AES等算法,都面临着差分功耗攻击的威胁。 通过利用自主设计的功耗攻击平台采集SM4算法加密过程中的功耗曲线,并对采集好的曲线进行差分处理,从而获得了SM4算法的密钥。实验结果表明,当采集400条以上功耗曲线时,即有90%以上的概率破解密钥。

尽管算法本身没有弱点,但是包括差分功耗攻击在内的侧信道攻击却是个巨大威胁

文章提到的对SM4的差分功耗攻击可以分别猜测轮密钥,进而恢复密钥, 验证了SM4算法在面临差分功耗攻击时的脆弱性。也为SM算法的进一步改善和完善提供了依据。能够有效抵御差分功耗攻击应该未来安全加密算法需要考虑的一个重要因素。

参考资料:

https://baike.baidu.com/item/RC4/3454548?fr=aladdin

https://zh.wikipedia.org/wiki/RC4

https://baike.baidu.com/item/SM4.0/3901780?fr=aladdin

https://blog.csdn.net/weixin_37569048/article/details/94983841

https://blog.csdn.net/cg129054036/article/details/83016958

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可联系QQ 643713081,也可以邮件至 643713081@qq.com

文章标题:密码学学习笔记 之 RC4与SM4

文章字数:3.4k

本文作者:Van1sh

发布时间:2020-01-30, 00:05:00

最后更新:2020-05-24, 18:32:22

原始链接:http://jayxv.github.io/2020/01/30/密码学学习笔记之RC4与SM4/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。